2018. november 19. 08:35, Hétfő

Erre világított rá több szakértő átfogó tesztje.

A szakemberek

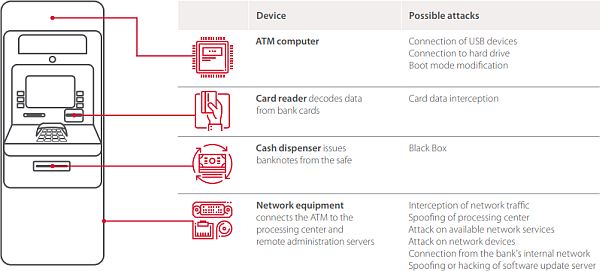

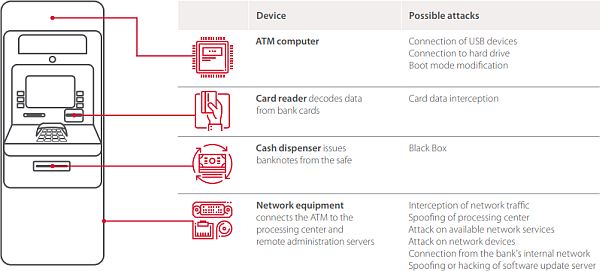

kiderítették, hogy a megfelelő ismeretek birtokában még 20 percbe sem telik egy ATM feltörése. A tesztek során az NCR, a Diebold Nixdorf és a GRGBanking berendezéseit vették górcső alá. A tapasztalatokat összegző 22 oldalas dokumentumban a szakértők kiemelték, hogy a tesztelt bankautomaták 85 százaléka lehetővé tette a támadók számára, hogy hozzáférjenek a rendszerükhöz. Mindez vagy az Ethernet-kábel manipulációjának vagy a vezeték nélküli kapcsolatok elfogásának köszönhetően valósult meg.

Az ATM-ek 27 százalékánál pedig lehetőség volt a berendezés és a központ közötti kommunikáció manipulálására. Az eszközök 58 százalékánál voltak olyan hiányosságok a hálózati komponenseknél vagy a szolgáltatásokban, amelyeket távoli hozzáférés keretében ki lehetett használni. A bankautomaták 23 százalékát lehetett megtámadni a hálózaton belüli másik eszköz, például egy GSM-modem vagy router manipulálásával. Mindezek a módszerek azt eredményezték, hogy minden biztonsági mechanizmust ki lehetett játszani és a pénzkiadást is befolyásolni lehetett. Egy tipikus hálózati támadás általában kevesebb, mint 15 percig tartott.

Az úgynevezett feketedobozos támadások esetében ugyanez az idő csak kereken 10 perc. Ezeknél az akcióknál egy lyukat fúrnak az ATM-ekbe, hogy hozzáférjenek ahhoz a kábelhez, amelyek a számítógépet összekötik a berendezés azon részével, amely a pénzkiadásért felel. A kábelhez csatlakoztatják a feketedobozt, ami ezekben az esetekben egy olyan eszközt jelent, amely a bankautomatákat arra készteti, hogy kiadják a pénzt. A kutatók közölték, hogy az ATM-ek 69 százaléka sebezhető, míg 19 százaléka teljesen védtelen volt az ilyen támadásokkal szemben.

Egy harmadik lehetőség az úgynevezett kioszk-üzemmódból való kilépés és hozzáférés szerzése a használt operációs rendszerhez. Ez többnyire úgy lehetséges, hogy külső készüléket csatlakoztatnak az USB- vagy a PS/2-porthoz. A bankautomaták 92 százaléka volt sebezhető annak a módszernek az esetében, amelynél kikerülik a berendezések integrált merevlemezét és ahelyett egy külső adattárolóról bootol be. Ez azáltal vált lehetővé, hogy az ATM-eknél vagy egyáltalán nem használtak BIOS-jelszavakat, vagy azok nagyon egyszerűen megfejthetők voltak. Egy másik lehetőség a biztonságos üzemmódban való bootolás, hogy utána megfertőzzék a készüléket. Ez a lehetőség a berendezések 42 százalékánál használható ki.

Végül a szakemberek hangsúlyozták, hogy nagyon sok esetben tudták elfogni az egyes bankautomaták között, az ATM-ek és a központ között, vagy a berendezéseken belül a kártyaolvasó és számítógép között létrejött kommunikációt. Az utóbbi minden tesztelt termék esetében lehetséges volt. Miután pedig a bankok hajlamosak arra, hogy ugyanazt a beállítást alkalmazzák számos bankautomatánál, így egy nagyobb támadás is sikeres lehet.

Informatika és tudomány

Informatika és tudomány

Informatika és tudomány

Informatika és tudomány